点击上方“CSDN”,选择“置顶公众号”

关键时刻,第一时间送达!

还是在 Google 官方商店 —— Google Play 上!

作者 | 言则

责编 | 沭七

“开源”的 Android 系统一直很受恶意软件的青睐。

近年来,一桩桩漏洞事件影响范围不断扩大,包括允许恶意攻击者绕过应用程序的签名、并将恶意代码植入 Android 应用程序的 Janus 漏洞,允许远程代码执行、影响超 10 亿用户的 Stagefright 漏洞等等,不胜枚举。仅 2017 年,Android 用户感染的恶意软件数就高达 2.14 亿,并且在以惊人的速度持续增长。各种入侵方式更是五花八门,防不胜防——即使是在 Google 官方商店 Google Play 上也无法避免。

据外媒 ZDNet 近日报道,一个名为 Andr / HiddnAd-AJ 的恶意应用程序,通过复杂的技术伪装成功上线了 Google Play,目前已经感染了至少 100 多万个 Android 用户系统。

流氓软件的伪装技术越来越高超了。

通过将恶意软件伪装成一系列看起来正常的应用程序,攻击者向 Android 系统受害者发送了大量的广告。

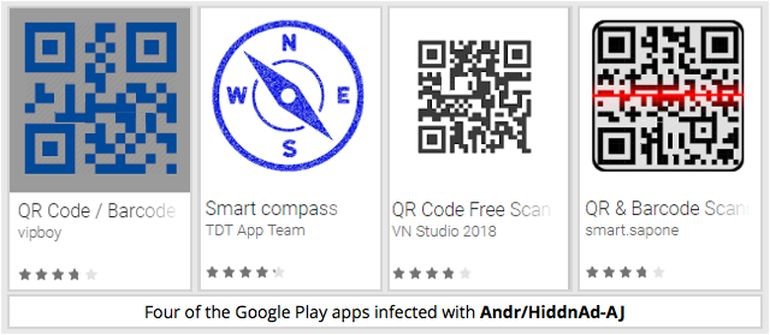

这些软件潜伏在 Google Play 商店中,并伪装成七个不同的应用程序——六个二维码识别器和一个“智能指南针”。通过巧妙的编码方式和延迟响应速度来隐藏攻击意图,从而成功地绕过系统安全检查。

当第一次运行恶意应用程序时,它会由背后的服务器向主页发送配置信息。最重要的是,为了隐藏攻击意图,在安装完成的头 6 个小时内,受感染设备上不会运行任何恶意操作。一旦前几个小时的潜伏期过去了,服务器的配置下载就会运行起来,提供 URL、消息、图标和链接列表——感染方式包括引导广告软件下载,用全屏广告轰炸手机,或者转到广告网页的链接界面,发送包含广告相关链接的各种通知。

此外,恶意软件还会将广告软件的代码嵌入到应用程序文件的标准 Android 编程库中,并且还会添加一个看起来无害的“图形”部分,包含获取运行恶意广告所需的所有信息和文件的说明。

攻击者的所有手段都是为了生成“点击收入”,即使应用本身并未正常运行,只要受感染用户点击了就会为其带来相关资金收入。

上图是一些用于传递垃圾广告的恶意应用程序。这些“伪装”的应用程序极具通用性,所以用户在下载时会比较随意,谨慎性不够就很容易中招。

SophosLabs 的研究人员表示,这个被称为 Andr / HiddnAd-AJ 的恶意软件至少已经感染了至少一百万用户(有更可能更多),其中一个应用的下载量甚至超过了 50 万次。

在发现这些恶意应用程序的第一时间,Sophos 就向谷歌发出了通知,谷歌现在已经从 Play 商店删除了这些应用程序。

尽管谷歌还未发现这些应用程序的恶意特性,但 Sophos 建议,Android 用户最好从 Play 商店下载应用,因为这比从第三方 Android 应用程序商店下载要安全得多。而且通过 Play 商店下载,如果恶意应用漏洞百出,用户还可以帮助 Google 提醒威胁的存在。

Sophos 高级技术专家 Paul Ducklin 表示,“如果你在 Play 商店发现一款恶意软件,根据计算机安全原则,即使只对其中一人造成了伤害,也是值得报告的。”毕竟,如果报告有助于说服 Google 删除违规应用程序,那么这很好的防止了其他人下载它。

对此次的恶意软件问题,Google 方面并未有任何回应。

但是,在 Google 的最近一份报告中提到,事实上 99%的应用程序都含有恶意内容,但是绝大多数用户仍然是可以安全使用恶意软件的。尽管如此,如果用户群体规模巨大,那么就算只有一小部分恶意应用程序通过网络无意中招,也会导致数百万用户利益受损。

参考链接:

-

http://www.zdnet.com/article/android-malware-found-inside-apps-downloaded-500000-times/

-

https://www.engadget.com/2018/03/26/android-malware-in-qr-code-apps/

-

https://www.digitaltrends.com/mobile/qr-reader-malware-google-play/

————— 推荐阅读 —————

点击图片即可阅读