0x01 最简单的文件上传

未进行文件类型和格式做合法性校验,任意文件上传

漏洞代码示例:

新建一个提供上传文件的 upload.html

<html> <body> <form action="upload_file.php" method="post" enctype="multipart/form-data"> <label for="file">Filename:</label> <input type="file" name="file" id="file" /> <input type="submit" name="submit" value="Submit" /> </form> </body> </html>

创建上传脚本 upload_file.php

<?php

if ($_FILES["file"]["error"] > 0)

{

echo "Error: " . $_FILES["file"]["error"] . "<br />";

}

else

{

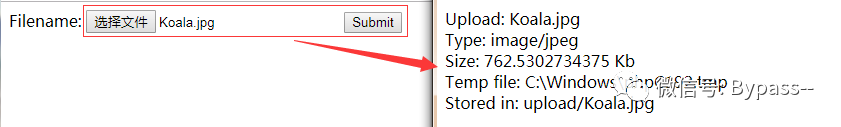

echo "Upload: " . $_FILES["file"]["name"] . "<br />";

echo "Type: " . $_FILES["file"]["type"] . "<br />";

echo "Size: " . ($_FILES["file"]["size"] / 1024) . " Kb<br />";

echo "Temp file: " . $_FILES["file"]["tmp_name"] . "<br />";

move_uploaded_file($_FILES["file"]["tmp_name"],"upload/" . $_FILES["file"]["name"]);

echo "Stored in: " . "upload/" . $_FILES["file"]["name"];

}

?>

漏洞利用:可上传任意文件

这是一种非常简单文件上传方式。

基于安全方面的考虑,应增加用户上传文件的限制,比如检查文件类型、限制文件大小,限定文件路径,文件名重命名、白名单限制文件上传类型等。

0x02 upload-labs

推荐一个很不错的项目,提供了各种上传漏洞的靶场,可以从upload-labs总结上传漏洞及其绕过的技巧。

GitHub项目地址:https://github.com/c0ny1/upload-labs

Pass-01js判断文件上传文件类型,抓包绕过Pass-02文件类型匹配,抓包修改Content-Type: image/jpegPass-03~Pass10黑名单过滤Pass11~Pass12白名单,上传路径拼接,可截断Pass13~Pass16文件头判断,图片马绕过Pass17~Pass18先上传后删除,条件竞争Pass19文件名可控,move_uploaded_file()函数 00截断绕过Pass20文件名可控,数组方式绕过

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。